Apple a rapidement bloqué les variantes de Mac Defender

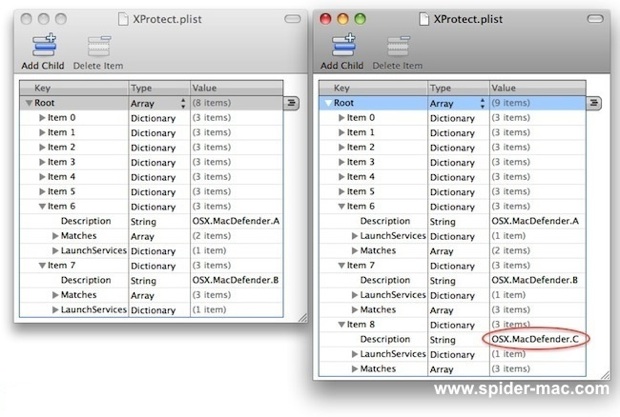

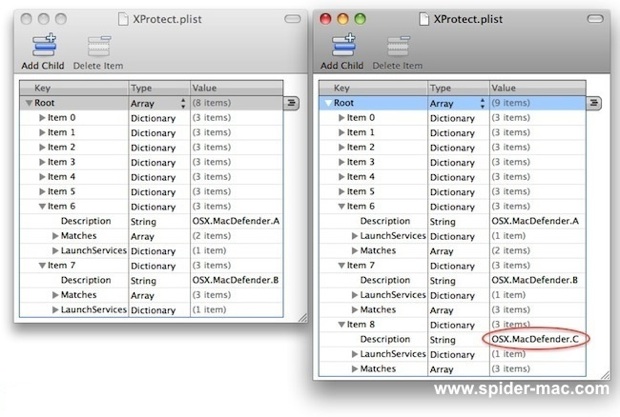

Depuis la sortie de Mac Defender, ce malware qui se fait passer pour un antivirus (lire : MAC Defender : un faux anti-virus repéré), Apple a rapidement réagi. Depuis la dernière mise à jour de sécurité, Mac OS X contient une liste de ces malwares pour les détecter et, le cas échéant, les supprimer (lire : Mac OS X : une nouvelle option anti-malware). Les auteurs de Mac Defender ont néanmoins prestement réagi en sortant une nouvelle version qui passe entre les mailles du filet (lire : Nouvelle identité pour Mac Defender).

Cette fois encore, Apple a très rapidement réagi. La liste de malwares a été mise à jour tout aussi rapidement par Apple, sans action requise de la part des utilisateurs. Le fichier se met à jour à intervalles réguliers (toutes les 24 heures) et Apple semble bien décidée à ne pas laisser aux concepteurs de malwares le champ libre. Ces derniers n'en resteront certainement pas là, mais leur marge de manœuvre semble d'un coup bien réduite…

Sur son blog officiel, Intego alerte les utilisateurs sur un but repéré dans la version actuelle de Mac OS X. Si vous modifiez les paramètres de sécurité (par exemple pour activer la mise à jour automatique de la liste anti-malwares) sans fermer immédiatement la fenêtre, ces paramètres ne seront pas enregistrés par le système. Ça n'est néanmoins pas très gênant puisque cette option est activée par défaut… Dans le doute, faites un tour par le panneau de préférences correspondant, histoire de vérifier.

Cette fois encore, Apple a très rapidement réagi. La liste de malwares a été mise à jour tout aussi rapidement par Apple, sans action requise de la part des utilisateurs. Le fichier se met à jour à intervalles réguliers (toutes les 24 heures) et Apple semble bien décidée à ne pas laisser aux concepteurs de malwares le champ libre. Ces derniers n'en resteront certainement pas là, mais leur marge de manœuvre semble d'un coup bien réduite…

Sur son blog officiel, Intego alerte les utilisateurs sur un but repéré dans la version actuelle de Mac OS X. Si vous modifiez les paramètres de sécurité (par exemple pour activer la mise à jour automatique de la liste anti-malwares) sans fermer immédiatement la fenêtre, ces paramètres ne seront pas enregistrés par le système. Ça n'est néanmoins pas très gênant puisque cette option est activée par défaut… Dans le doute, faites un tour par le panneau de préférences correspondant, histoire de vérifier.