Apple veille, mais les malwares se cachent de mieux en mieux dans macOS

Jamf, spécialiste de la gestion de parcs d’appareils Apple, a publié un long article sur un nouveau malware identifié dans des copies piratées de Final Cut Pro ainsi que de Logic Pro. Apple a commenté ces recherches auprès de 9To5 Mac pour noter que XProtect, l’anti-malware intégré à macOS, est mis à jour régulièrement et qu’il bloque ces variantes. La pomme veille comme toujours, tant mieux pour les utilisateurs, mais les découvertes de Jamf restent intéressantes. Notamment parce qu’elles témoignent de l’évolution des logiciels malveillants, qui deviennent de plus en plus malins pour se cacher dans les tréfonds du système.

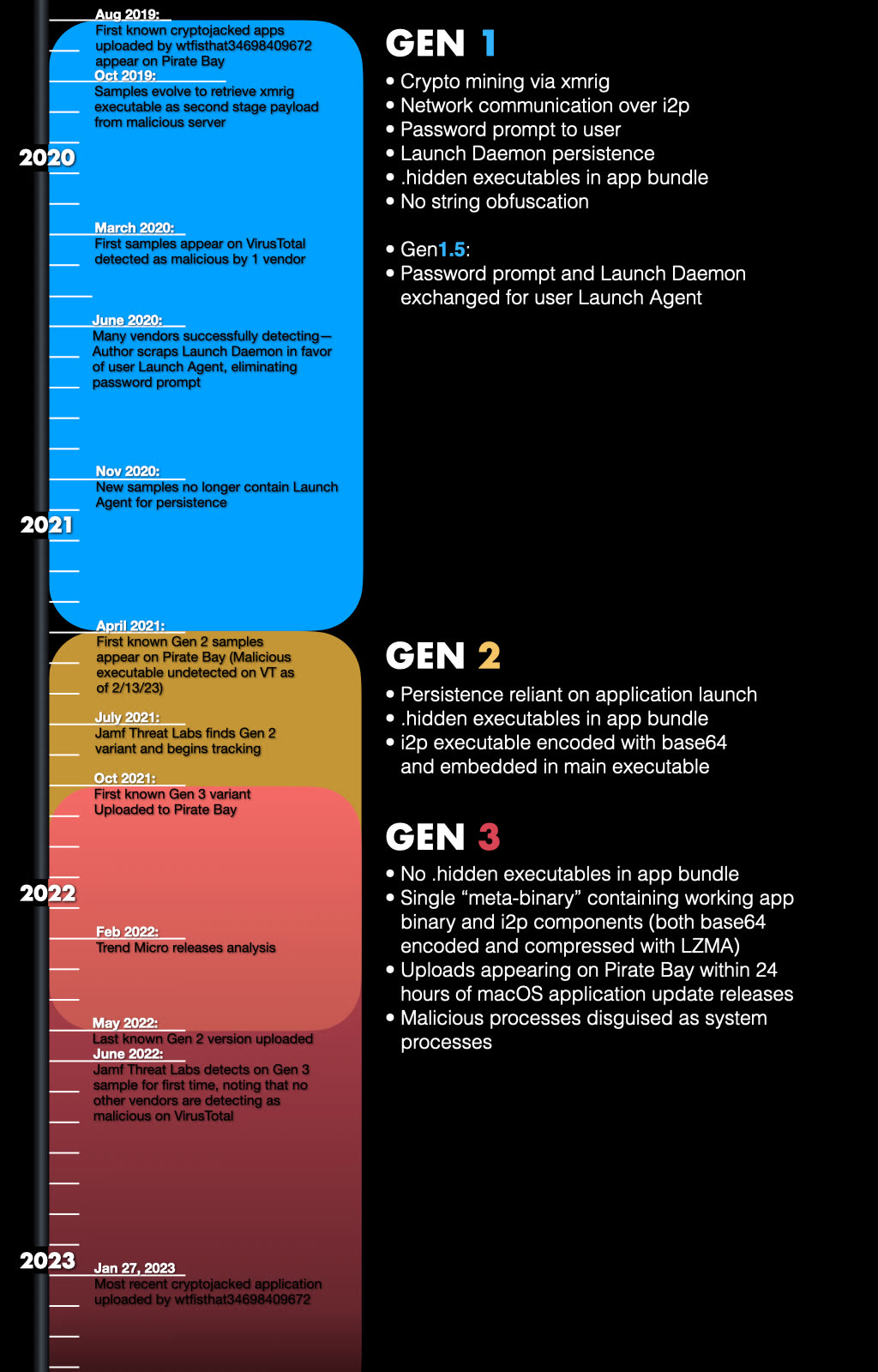

Ce malware a été retrouvé dans des copies piratées de Final Cut Pro, l’outil professionnel de montage vidéo d’Apple1, et il sert à miner des cryptomonnaies à l’insu de l’utilisateur. Jamf a repéré sur un célèbre annuaire de torrents que l’app était proposée par un même utilisateur depuis fin 2021, avec une nouvelle version qui sort régulièrement pour suivre les mises à jour d’Apple. Cela a fourni à l’entreprise la possibilité rare de suivre les évolutions du malware dans le temps et de constater que plusieurs générations se sont succédées, avec à chaque fois une meilleure méthode pour s’installer et se cacher au cœur du système.

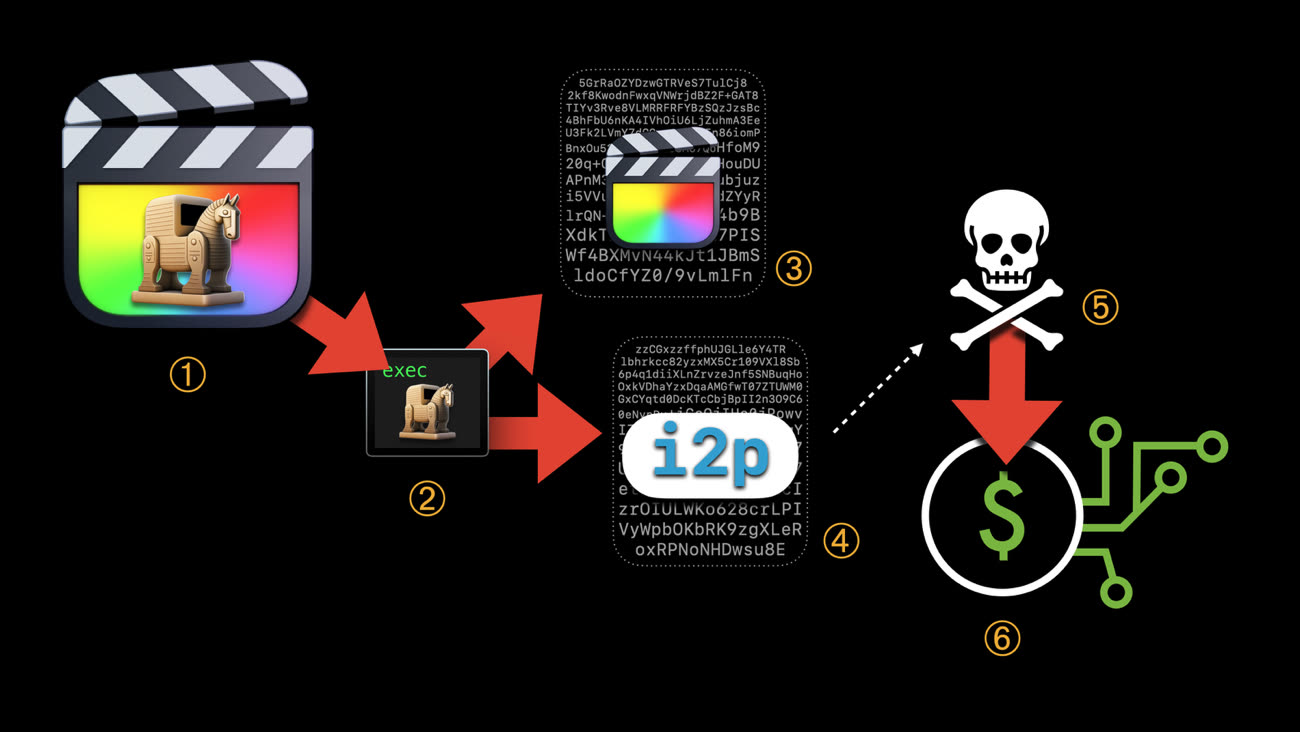

Le minage de cryptomonnaie, une opération intensive qui mobilise les ressources d’un ordinateur, se fait grâce à xmrig, tandis que les communications avec le serveur du malandrin sont rendues anonymes grâce à i2p. Ces deux outils sont bien connus dans le monde de la sécurité, car ils sont souvent détournés par des logiciels malveillants, même s’ils sont à la base tout à fait légitimes. Les évolutions dans le temps constatées par Jamf concernent deux aspects différents : l’installation qui gagne en efficacité et surtout les techniques de masquage mises en place au fil du temps.

Ainsi, la première génération installait ses composants malveillants lors de la première ouverture de la copie piratée de Final Cut Pro, mais en demandant un mot de passe administrateur à l’utilisateur. S’il se méfiait et refusait de saisir l’information, l’installation ne pouvait pas aboutir. Par la suite, une nouvelle génération n’installait rien, mais le processus de minage était initié en toute transparence dès que l’app d’Apple était ouverte. Le mot de passe de la session n’était plus nécessaire et cela permettait de masquer l’utilisation du CPU : puisqu’une app gourmande est ouverte, on est moins méfiant si les ventilateurs du Mac se font soudainement entendre.

Une troisième génération a adopté une autre stratégie encore, pour s’installer sur le volume de stockage du Mac et ainsi pouvoir tourner en permanence, mais en le faisant plus discrètement. Sans entrer dans les détails, le fichier téléchargé est un exécutable qui installe et lance Final Cut Pro d’un côté, tout en installant et lançant le malware de l’autre. La technique utilisée permet d’éviter la saisie de mot de passe, le plus important étant toutefois que les créateurs du logiciel malveillant ont gagné en finesse pour masquer leur travail.

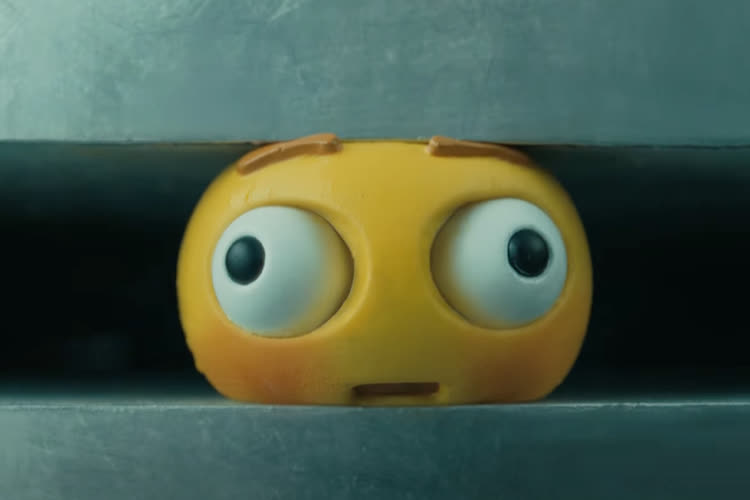

Plusieurs techniques de contournement sont mises en place, comme le fait de choisir des noms de processus identiques à ceux de macOS : mdworker_shared et mdworker_local. Cela complique la détection du logiciel malveillant, puisque ces processus sont parfaitement légitimes et ils servent à Spotlight, le moteur de recherche du système. Autre solution de dissimulation, un processus tourne en permanence et surveille si l’utilisateur lance l’app Moniteur d’activité qui est chargée de surveiller tout ce qui est exécuté sur le Mac. Dès que cette app est ouverte, ce processus quitte immédiatement tous ceux qui sont en charge du minage de cryptomonnaie, effaçant toutes ses traces.

Cette solution est particulièrement maligne, car elle complique toute investigation. Si l’utilisateur entend soudainement les ventilateurs de son mac tourner, ou s’il constate que son autonomie fond à toute vitesse, il pourrait suspecter une activité louche, mais ne verrait rien en ouvrant le Moniteur d’activité. Combiné avec les noms de processus qui reprennent ceux d’Apple, cela devient bien difficile de repérer la supercherie. Au passage, Jamf note que les puces Apple Silicon sont des alliées à leur corps défendant des créateurs de malwares : plus puissantes, elles permettent d’agir discrètement et de moins éveiller les soupçons des utilisateurs.

Apple a amélioré la sécurité de macOS Ventura, qui peut ainsi bloquer l’ouverture de ces copies piratées de Final Cut Pro. Ce n’est pas lié à XProtect, il s’agit d’une vérification désormais systématique de la signature des apps connues. Comme cette copie a été modifiée pour intégrer le malware, sa signature est différente et un message d’erreur s’affiche quand on veut la lancer. Une bonne nouvelle… en apparence seulement. En effet, le blocage ne concerne que Final Cut Pro, mais pas le processus d’installation du malware qui a été mené à bien, comme le relève Jamf.

Ces malwares de dernière génération sont de plus en plus pernicieux, car ils s’installent sans action de l’utilisateur et savent de mieux en mieux masquer leurs traces. Même si Apple veille avec XProtect, c’est une réaction face aux logiciels malveillants connus et il est bien difficile d’imaginer des mesures préventives réellement efficaces. D’autant que, comme le note Jamf, l’utilisateur qui télécharge une copie piratée est motivé pour suivre les consignes fournies avec la copie et peut sans le savoir aider le créateur du malware à pourrir sa propre machine.

Le site évoque notamment un fichier d’instructions fourni avec une copie piratée qui suggère de désactiver entièrement Gatekeeper avant de lancer l’app. C’est un très mauvais conseil évidemment, mais les instructions se contentent de donner une ligne de commande à saisir dans le terminal pour ouvrir l’app. Il ne faut pas compter sur le créateur d’un malware pour vous expliquer le rôle réel d’une telle commande, on s’en doute, ni comment réactiver Gatekeeper par la suite…

-

Des copies piratées de Logic Pro ont aussi été infectées d’après le site, même s’il ne détaille pas si le processus est identique. ↩︎

@k2r

Ouais ils n’ont pas en général le budget pour ça. Ils se concentrent sur les fonctionnalités et essayent de garder une interface facile à gérer sur toutes les plateformes supportées en raison de l’effort humain et financier limité.

Mais quand on se concentre sur les fonctionnalités pour faire quelque chose surtout de simple elles sont présentes.

Je vais t’expliquer.

Il y deux ans j’ai voulu acheter Final Cut mais étant encore sour Mojave, je ne pouvais pas l’acheter car Apple ne vendait plus la version pour mon système. Donc bien obligé de trouver une version qui tourne sur mon Mac pour ouvrir des projets qu’on me confiait.

Interdire l’achat de ses applications sous prétexte que son système à 3 ou à 4 ans d’âge est une brillante idée d’Apple.

Avec des développeurs indépendants, on a rarement ce genre de problème et si ça arrive, il suffit de leur envoyer un mail…

Quand tu sais qu’Apple ne remplace pas la batterie d’un ipad mais l’échange avec un reconditionné, quand tu découvres qu’Apple ne répare pas une prise USB-C dysfonctionnelle sur un iPad (idem pour un écran) et demande 800€ pour l’échanger…

Nous avons à faire à une marque qui à peu de considération pour ses utilisateurs, et je reste poli.

Maintenant pour faire réfléchir, imaginez acheter un jour une voiture Apple 🤪

@AKZ

Okay mais tu fais figure d’exception. Je ne pense pas que les gens qui piratent à tire-larigot le font parce que leur OS est trop ancien pour la dernière génération du logiciel qu’ils ont besoin d’utiliser.

Quant à la politique d’Apple tant sur le plan du maintien de compatibilité logicielle, que de la gestion des réparations de ses produits, je ne ferai pas de commentaire. D’une part ce n’est pas le sujet du débat ni du papier, d’autre part je n’ai pas envie que ça parte en foire d’empoigne comme c’est (un peu trop) souvent le cas dans les commentaires.

@AKZ

Si c’est comme sur iOS ou tu ne peux pas télécharger l’app pour ta version du système, alors il faut d’abord la prendre sur une machine récente puis ensuite le faire sur ton O.S rejeté.

.

Et là ça va te dire logiciel incompatible avec votre O.S voulez-vous télécharger la bonne version ?

.

Cette méthode « marche ou crève » d’Apple est méprisable.

Pour répondre à Nicolas Furno, le sandbox est bien prioritaire par rapport au sudo (c'est le principe de la containérisation mais je voulais tester avant de répondre).

Comme Parallel peut installer une vm macos en 1 clic, j'ai essayé et il me demande bien le Terminal peut accéder à différents éléments. Certains (comme Library) sont inamovibles. Bien sûr si l'on dit oui, c'est good bye les données...

@koko256

Merci pour le sacrifice et tant mieux ! 🙂

@nicolasf

Serviteur 😄

C'est intéressant de voir que le thread a été retiré. En écrivant la blague, j'étais assez loin d'imaginer que certains pouvaient le prendre au premier degré. Mais il y a dû y avoir des signalements (et un commentaire de remy) donc en fait, cela veut dire que la blague pourrait être une vraie escroquerie, en la postant simplement sur un site de piratage. Intéressant.

Ben oui... il y en a toujours pour essayer 🥴 le Terminal étant tellement mystérieux, toute commande Terminal (commande terminale...) semble une invocation vaudou capable de tous les miracles.

D'ailleurs pour prendre ce genre de blague au 2nd degré, encore faut-il comprendre que c'est une blague et ça, sans avoir idée de ce à quoi correspond la commande rm, ce n'est pas évident. La blague se révélait donc potentiellement être une très mauvaise blague.

Cela dit, tu aurais pu ajouter que outre l'accès à la suite Office, cette astuce permet de gagner beaucoup de place sur les SSD microscopiques qu'Apple installe dans ses machines. 😌

@ r e m y : « Cela dit, tu aurais pu ajouter que outre l'accès à la suite Office, cette astuce permet de gagner beaucoup de place sur les SSD microscopiques qu'Apple installe dans ses machines. 😌 »

Une méthode de compression miraculeuse, en quelque sorte. 🙂

Avec une note en tous petits caractères précisant : « compression avec perte ».

@BeePotato

😂

Quand on cherche la merde, on la trouve.

Installer des logiciels piraté ….. bien fait.

La plus grosse faille de sécurité, c’est bien le crétin devant le clavier.

Ce malware a été retrouvé dans des copies piratées de Final Cut Pro

Un grand classique.

La toute première fois que j'ai vu un malware en action, c'était sous... Mac OS 9, malware installé avec une version "pirate" de Photoshop.

@ Nicolas

un processus tourne en permanence et surveille si l’utilisateur lance l’app Moniteur d’activité qui est chargée de surveiller tout ce qui est exécuté sur le Mac. Dès que cette app est ouverte, ce processus quitte immédiatement tous ceux qui sont en charge du minage de cryptomonnaie

Est-ce que ça surveille aussi les outils en ligne de commande ps et top ?

Pour avoir la liste de tous les processus ouverts sans passer par le Moniteur, ouvrir le Terminal et saisir : ps aux

Sinon la commande top affiche dans le Terminal "en live" la liste des processus consommant le plus de CPU.

Remarques:

Avec ps aux, la dernière colonne "COMMAND" affiche le chemin complet de l'exécutable sur disque.

Avec ps auxc, la dernière colonne affiche le nom du process comme le Moniteur d'activité.

La deuxième colonne affiche le "process id".

Pour trouver les mdworker (légitimes ou pas), saisir :

ps auxc | grep mdworker

Exemple de résultat (légitime):

_spotlight 1386 0.0 0.0 33960776 4844 ?? S Fri07PM 1:58.39 mdworker

Pour trouver l'exécutable sur disque :

ps aux | grep 1386 (1386 est le pid affiché ci-dessus)

Résultat :

_spotlight 1386 0.0 0.0 33960776 4844 ?? S Fri07PM 1:58.39 /System/Library/Frameworks/CoreServices.framework/Frameworks/Metadata.framework/Versions/A/Support/mdworker -s mdworker-sizing -c MDSSizingWorker -m com.apple.mdworker.sizing

Vu que ce qui se trouve dans /System/Library/Frameworks n'est que du code Apple, à priori c'est le bon mdworker.

Si le chemin d'accès est "bizarre" et pointe vers un dossier par exemple dans une App telle FCP, alors il y a probablement un loup.

@marc_os

Je ne crois pas que ce soit le cas avec la version qu’ils ont analysé mais j’imagine sans peine que les auteurs du malware y ont pensé/y penseront.

@ Nicolas Furno

En attendant en cas de doute, ça permet un début d'analyse...

Et avec les logs ? il faudrait quand même rentrer loin dans le système pour masquer le démarrage et l'arrêt du processus, non ?

@Romuald

J’imagine en effet que les logs montrent l’info, mais ça défile vite et les données ne sont pas stockées très longtemps.

Cela dit, il ne fait aucun doute qu’un expert retrouvera rapidement le malware, là on parle surtout de masquer l’info pour le grand public. Et encore, quelqu’un qui sait que le Moniteur d’Activité existe et à quoi il sert, ça doit éliminer un paquet de monde déjà.

@Marc_os,

« Est-ce que ça surveille aussi les outils en ligne de commande ps et top ? »

Excellente question, Marc !

Merci de l'avoir posée !

👍

A priori en matière de sécurité informatique, il faut toujours envisager la version la plus bancale !

Dans le cas qui vous intéresse, si les programmeurs ont pris le temps de concevoir un masquage de l'activité de leur mineur de crypto monnaies dès qu'on lance le Moniteur d'activité pour ne pas se faire repérer, vous pouvez être quasiment sûr que la prochaine étape sera de contourner aussi votre solution !

Comme le dit si bien Nicolas, il serait étonnant qu'ils n'y ont pas déjà pensé à le faire ou qu'ils le feront dans la prochaine itération !

🤞

Il y a une solution très simple pour lutter contre cela, c’est l’AppStore.

@Nesus:

Oui bien sur, comme dans le cas de XcodeGhost....

@debione

Il venait d’où le problème de xcodeghost ?

C’est marrant de donner un argument qui justement valide le fait que le seul moyen de régler le problème est d’avoir une source de téléchargement. Qui est au passage exactement le même problème que celui que l’article d’écrit.

Bref, next !

c'est sur Nexus si tu achetes une version payante tu as moins de chance d'avoir un malware..

On te remercie.. pour cette observation :-)

Mais je crois que si on utilise un logiciel craqué c'est pour éviter cela ou me goure -je ?

@rikki finefleur

Non, vous en vous gourez absolument pas et vous validez la théorie qui dit que les seuls qui veulent qu’iOS ai plusieurs magasins et installer ce qu’ils veulent, c’est juste pour pirater.

Je vous remercie pour votre commentaire.

@Nesus

Ben non. On veut installer la pléthore de logiciels qui existent sans passer par une app store onéreuse qui refuse pour des raisons obscures (chiffrement, contenu pour adulte...), qui demande un abonnement développeur que les gens du logiciel libre ne sont pas prêt à payer ou qui ponctionne 30% sur tous les achats in-app ce qui va bien dans certains cas mais moins pour d'autres. Je ne pirate pas de logiciels mais je souhaite pouvoir installer ce que je veux sur mon iBidule (par exemple des émulateurs de jeux console que j'ai mais avec une console fichue).

@koko256

Parce que la distribution d’applications ce n’est pas onéreux ?

C’est mignon d’avoir une mémoire aussi courte. Pourquoi tout le monde s’est lancé dans l’AppStore à sa sortie ?

Pourquoi avions nous le droit à des milliers d’articles expliquant que les développeurs gagnent mieux leur vie sur l’Appstore que sur le Google play ?

Le logiciel libre se vend maintenant ?

Vous êtes au courant que si votre application est gratuite, il n’y a que les 90€/an à payer ?

Ça coûte combien un serveur à l’année ?

Bref, vous manquez beaucoup trop de sérieux pour avoir une vraie conversation. C’est dommage parce que vous soulevez des points intéressants, que l’AppStore n’est pas parfait, mais dans marasmes de mauvaise foi. Du coup, vous vous retrouver à expliquer qu’il faut vider bébé avec l’eau du bain.

@Nesus

Allez expliquer à Richard Stallman, qui propose de "givre a finger" à ceux qui viennent le voir au MIT, à la photo de Bill Gates, de payer 100€/an à Apple. Ce sera donc le port d'un indépendant et c'est rarement suivi longtemps. Vous connaissez la différence entre logiciel gratuit comme dans bière gratuite et logiciel libre comme dans liberté (à traduire mentalement en anglais pour supprimer le pléonasme) ?

Pour les 30%, certains développeurs ne veulent pas que leurs clients les payent et c'est un fait, quel que soit la justification et je ne souhaite pas me priver de leurs logiciels.

Pour les émulateurs, vous n'avez pas répondu, c'est probablement un bon argument.

Il y a bien des raisons autre que le piratage que de ne pas utiliser l'app store.

En ce qui concerne votre attaque personnelle, je la traite par le mépris et l'indifférence.

@koko256

Les émulateurs sont illégaux. Quelque soit ce comment vous les utilisez. C’est une violation de la propriété d’une entreprise. Donc non, je ne réponds pas à ça, ce n’est absolument pas un bon argument.

Vous pensez donc que les développeurs qui font du libre et qui font payer leur logiciel investissent moins de 30% de leur revenus dans la gestion des serveurs, la sécurité, la gestion des paiements… ?

Le succès de l’AppStore, ce n’est pas par hasard. C’est parce que tous les développeurs ont vu :

- 1 un baisse fulgurante des coups (en terme monétaire et en terme de temps)

- 2 un marché beaucoup plus facile à conquérir, plus besoin d’apprendre à gérer un serveur pour vendre une app.

Et donc, si votre développeur ne veut pas payer 100€/an, il fait quoi ? Il met en place un serveur qui lui coûte combien par an ? (Achat du matériel, coût de l’énergie, coût de la maintenance…).

Bref, ce n’est pas sérieux parce que ce n’est pas réfléchi. Vous faites une fixation sur les 30% en oubliant que ce sont des frais que les développeurs ont de toutes façons. Il vaut bien mieux que ce soit le consommateur que le développeur qui les paient.

Pire, ils doivent les avancer AVANT de pouvoir faire rentrer ne serait-ce qu’1€.

Là où nous aurions pu discuter, c’est effectivement sur la politique de gestion d’Apple qui est très loin d’être parfaite. Exemple, il n’y a aucune raison qu’Apple interdise une application comme UTM en dehors d’une politique commerciale douteuse. Mais même cela n’aurait pas dû être un argument suffisant pour massacrer la sécurité et permettre le piratage massif des applications, ce qui sera le résultat du slideloading (qui est acte, puisque des « élus » l’ont décidé).

Pour faire mieux, rien n’oblige à tout casser.

@ Nesus : « Les émulateurs sont illégaux. Quelque soit ce comment vous les utilisez. »

Ça, c’est faux.

Il est d’ailleurs amusant de voir apparaître une référence à UTM plus loin dans le même commentaire, reprochant à Apple d’interdire cette application sur son store… alors même qu’elle inclut un émulateur. 😉

À mon avis, la motivation principale d’Apple au sujet des émulateurs n’a pas à voir avec la question de la légalité de certains d’entre eux, mais bien plus avec le fait que leur présence introduirait une faille dans le modèle de l’AppStore, puisqu’un émulateur permettrait l’installation et l’exécution d’applications sans passe par l’AppStore. Du coup, Apple s’est simplifié la vie en interdisant en bloc tout émulateur ou interpréteur (il me semble me rappeler qu’un peu plus de souplesse a été introduite ensuite concernant les interpréteurs).

« Et donc, si votre développeur ne veut pas payer 100€/an, il fait quoi ? Il met en place un serveur qui lui coûte combien par an ? (Achat du matériel, coût de l’énergie, coût de la maintenance…). »

Un serveur, ça se loue. Et ça se mutualise plus facilement entre plusieurs projets qu’un compte développeur.

Mais surtout, selon le type de logiciel, on peut aussi tout à fait se contenter d’une solution gratuite comme GitHub.

Le compte développeur payant, c’est réellement quelque chose de peu pratique pour des projets open-source. Pas que le montant soit incroyablement élevé, mais ça reste moins pratique à gérer.

Cela dit, je comprends tout à fait l’utilité de ce compte payant pour limiter la déferlante de n’importe quoi qu’on aurait risqué d’avoir si l’accès à l’AppStore avait été complètement gratuit, donc cette contrainte est quelque chose qui me paraît tout à fait acceptable.

Mais je regrette qu’Apple ne permette pas aux utilisateurs qui le souhaitent d’installer de façon pérenne sur leur téléphone des logiciels open-source (ou leurs propres créations) qu’ils ont compilés eux-mêmes.

« Pour faire mieux, rien n’oblige à tout casser. »

Tout à fait. Et il aurait été bien qu’Apple intègre cette notion et supprime quelques contraintes de son modèle suffisamment tôt pour éviter d’en arriver à ce que des mesures légales l’obligent à tout casser.

@Nesus,

« Il venait d’où le problème de xcodeghost ? »

https://fr.m.wikipedia.org/wiki/XcodeGhost#:~:text=XcodeGhost%20et%20sa%20d%C3%A9clinaison%20XCodeGhost%20S%20sont%20des,nombreuses%20applications%20d%27origine%20chinoise%20contenant%20du%20code%20malveillant.

Wikipédia :

Plus de 4 000 applications mobiles présentes sur la plateforme de téléchargement d'Apple se sont révélées être infectées, selon la firme de sécurité informatique américaine FireEye - démentant le chiffre de 25 applications initialement révélé par Apple - dont certaines provenaient de sources extérieures à la Chine.

👍

Deux jours seulement après la découverte du malware, Apple demanda aux développeurs des applications infectées de les recompiler avec une version officielle de Xcode avant de les soumettre à nouveau pour vérification.

Moi :

Et moi qui pensais que Apple vérifiait par elle même les applications proposées pour être publiées sur son store !

Que c'était justement ce mécanisme de vérification par Apple avant publication qui renforçait considérablement la sécurité de la plate-forme iOS.

😭

Serais-je une victime innocente du marketing d'Apple en avalant la gueule grande ouverte tous les gros susucres qu'Apple m'envoie pour m'amadouer ?

😁

@Scooby-Doo

Merci pour l’article. Je recommence, il venait d’où le problème ?

@ Scooby-Doo : « Et moi qui pensais que Apple vérifiait par elle même les applications proposées pour être publiées sur son store !

Que c'était justement ce mécanisme de vérification par Apple avant publication qui renforçait considérablement la sécurité de la plate-forme iOS. »

Notons que « renforcer considérablement la sécurité » ne signifie nullement « la rendre parfaite ». Trouver des exemples de problèmes de sécurité ne suffit donc pas à prouver qu’il ne s’agit que de blabla marketing.

Et pour revenir à ce que faisait remarquer Nesus : XcodeGhost était un bon exemple d’un souci lié au piratage.

Ah non! Surtout pas le Mac AppStore !

Le nombre d'adwares diffusés sur ce store c'est juste pas possible...

Vous cherchez "adware medic" par exemple, et vous pouvez être sûr que 9 sur 10 des utilitaires proposés sont des adwares.

J'ai depuis longtemps arrêté de les signaler à Apple qui se contente de les supprimer mais les revalide en quelques jour seulement (sous un nom à peine différent, et un développeur différent, avec juste quelques vagues changement d'apparence).

MacG avait une fois ou deux fait des articles à ce sujet (en 2016, puis en 2018)... et bien en 2023 rien n'a changé, ces mêmes malwares sont toujours diffusés par Apple.

https://www.macg.co/logiciels/2016/09/le-faux-antivirus-spartan-pro-retire-du-mac-app-store-un-autre-le-remplace-deja-95729

https://www.macg.co/logiciels/2018/09/mac-app-store-adware-doctor-vole-lhistorique-web-103512

@r e m y

Je vous réécris parce que vous n’avez pas bien lu. L’AppStore.

On parle des malwares infestant macOS... donc si la solution pour lutter contre est l'AppStore, selon votre commentaire, ça ne peut-etre que le Mac AppStore, et c'est bien du Mac AppStore dont je parle.

@r e m y

Ok, vous ne maîtrisez pas l’ellipse. Rien de grave.

@Nesus

Dans ce cas vous non plus. La réponse à votre ellipse est dans la sienne, je le vois noir sur noir dans son commentaire (ou blanc sur blanc hors mode sombre).

@koko256

Vous avez un problème avec la définition des mots.

En gros il faut démarrer le moniteur d’activité au démarrage de sa session 😉

@ gillesb14 : « En gros il faut démarrer le moniteur d’activité au démarrage de sa session 😉 »

Il y a des gens qui ne le font pas ?!?

Il y a une solution très simple pour lutter contre cela, c’est d'utiliser un machine virtuelle (on peut virtualiser macos dans macos) pour le fichier téléchargé suspect. S'il a un malware, il ne fera pas de dégâts. Il faut par contre configurer la machine pour qu'elle n'ait pas accès à l'hôte (sauf un dossier "transfer" qui ne contient rien de permanent) et ce n'est pas le cas par défaut dans parallel. Bien sûr le malware continuera de miner des BTC mais :

- en général on suspend la machine quand on n'utilise pas le logiciel

- on peut lui couper le réseau et ne le remettre que pour les mises-à-jour

Cela permet même de vivre avec le malware.

il faut juste installer Little Snitch qui coupe tout liaison intérieure avec l'extérieur de tout logiciel. ça protège de tout logiciel pirate en fait. le gars il a fait son business sur ça.

Pages